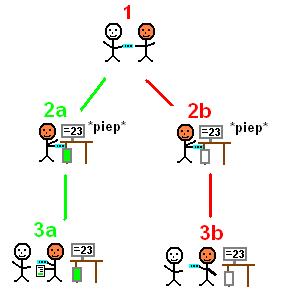

Aufgabe: Mache einen Rechner platt, Installiere WindowsXP Pro. mit SP2 + Office und mache ihn danach halbwegs sicher (Viren-/Spywarescanner, Patches, Einstellungen etc.).

Normaler Zeitaufwand: 1 Std.

16:05Uhr: Eintreffen am Objekt, Gespräch mit Besitzerin welche Daten gesicherte werden müssen

16:08Uhr – 16:20Uhr: Sichern der Daten auf meinen Laptop per Netzwerk, Archivierung der Steuerprogrammdaten

16:21Uhr: Start der WindowsXP Professional Installation

16:22Uhr: Sturmangriff mit 60Rittern, 200 Bogen-/Armbrustschützen und div. Kleinzeugs auf die Burg des Herzog Volpe

16:22:45Uhr: Der Sturmangriff geht in einem Hagel aus Pfeilen, brennendem Pech, Fallen und entgegenkommender Kavellerie unter. Kein einziger der gut 500 Mann erreicht die feindliche Burgmauer.

16:35Uhr: Angriff mit 10 Katapulten um die Mauern kleinzuschießen. Anschließend geplanter Einfall mit 50 Rittern zu Pferde. Gedeckt von 100 Schwertkämpfern zu fuss.

16:35:30Uhr: Die 50 Ritter zu Pferde müssen einen gemeinsamen Angriff des 2. und 3. Computerspielers abwehren.

16:35:35Uhr: Aus den Augenwinkeln her sehe ich, das die 100 Schwertkämpfer irgendwie eine andere Route genommen haben.

Die Katapulte werden vor der feindlichen Burg, mangels Deckung, von der feindlichen Kavellerie auseinandergenommen.

Angriff gescheitert. Sah dennoch vielversprechend aus. Immerhin hat die Burgmauer was abbekommen.

16:45Uhr: Neue Strategie: Belagerungsgeräte mit größerem Wurfradius als die feindlichen Bogenschützen haben, gedeckt von Reiterei.

16:46Uhr: Realisation: Aufbau von Triböken nicht möglich, da der einzige Platz andem die Triböke ihre erhöhte Reichweite gegenüber den Bogen-/Armbrustschützen ausspielen könnten in einer Furt liegt.

– Triböke kann man nicht in Wasser bauen.

16:55Uhr: Wieder finden 500 Mann ihren Tot vor den feindlichen Burgmauern. 10 von ihnen konnten immerhin jeweils einmal auf die Burgmauer eindreschen.

16:56Uhr: Windows: *VorFreudehüpfend* Ich bin auch gerade gestorben! Darfst mich nochmal installieren!

16:57Uhr: WindowsXP Installation, Versuch 2. Diesmal kritischer beäugt.

16:59Uhr: *gähn* Laaaaannngggweilig.

17:00Uhr – 17:10Uhr: Hmm… *summ* *Musikhör*

17:11Uhr: Nanu? Da ist ja meine American Beauty DVD in meinem DVD-Laufwerk.

17:11:10Uhr: Erkenntniss: Stronghold Crusader läuft ohne CD im Laufwerk. – Coooool.

17:11:12Uhr: Ich gucke Amercian Beauty auf meinem Laptop.

17:45Uhr: Windows: Abwischen!

17:46Uhr: Office Installation.

17:59Uhr: SerivePack 2 Installation.

18:18Uhr: SerivePack 2: [...] Und daher habe ich beschlossen mich mit der WindowsXP Installation Teil 1 zu sozialisieren. Alle notwendigen Schritte wurden bereits ausgeführt.

*tilt*

18:25Uhr: Start der XP SP2 Installation, Versuch 2.

18:39Uhr: Mama (Eltern waren mit zu Besuch): Chrissi, wir fahren dann jetzt. Kommst du mit?

Ich: Kannst du mir meine Inliner vorbeibringen? Dann komme ich mit denen zurück.

19:05Uhr: Start des WindowsUpdates

19:06Uhr: Meine Inliner werden geliefert.

19:07Uhr: American Beauty ist zuende.

19:07:01Uhr – 19:10Uhr: *langweil* Wieso dauert das Update so lange? Der kann mit 179KB/s ziehen, aber zieht nur mit 23KB/s…

19:11Uhr: (Zu den Gastgebern): Ich bin mal draußen Inliner fahren, in der Ecke war ich ja noch nie. Ich klingel dann wieder.

19:12Uhr – 19:35Uhr: *roll*

19:36Uhr: *klingel*

19:37Uhr: PuTTY installiert und mit nmap im LAN rumgespielt

19:39Uhr: Oh, einer der Rechner hier im LAN ist mit SubSeven infiziert. Mal dem Besitzer (erwachsener Sohn, der Familie) bescheid geben. GROßER FEHLER! TUT DAS NIEMALS! NIEMALS!! NIE! Solange es nicht dein Rechner ist, ist es scheissendreck egal! Sind ja nicht deine Passwörter die ausspioniert werden.

19:40Uhr – 20:10Uhr: Allumfassender, stark komprimierter Vortrag über:

– Was Trojaner tun

– Was Dialer sind

– Was Spyware ist

– Wieso Personal Firewalls und die Windows Firewall nichts taugen und man sie gar nicht zu installieren braucht

– Wieso AntiVir von H+BEDV scheisse ist

– Man Windows updaten SOLLTE

– Was Ports sind

– Was nmap tut

– Wie funktioniert ein Belkin WLAN/Router-Dings

und das man sich nicht 20 Instant Messenger installieren muss um mit all seinen Freunden chatten zu können, weil es nämlich auch Programme gibt, die mehrere IM-Protokolle beherrschen.

Moral der Geschichte: Ich war um 22Uhr zu Hause.

Der Grafikkarten und Soundtreiber hat nach dem WindowsUpdate nochmal rumgemeckert und der WebCam-Treiber wollte auch nicht ohne MSN Messenger laufen.

– Die Dienste sind nicht abgeschaltet

– Der VirenScanner nur halb aktuell

– Ich hab nicht überprüft ob die administrativen Shares wirklich weg sind

– Alle Benutzer haben Administratorrechte

– …

Ist mir alles scheiss egal. Nicht mein Rechner.

Wenn Sie so tun als ob Sie mich bezahlen, tue ich so, als ob ich gute Arbeit abliefere…