Heute ist ja der Tag der 4.0er Versionen und geilen neuen Features.

Also muss ich ja auch TrueCrypt 4.0 vorstellen.

Wie man aus dem Namen erkennen kann, handelt es sich um ein Verschlüsselungstool. Es ist aber kein Programm oder Browser-Plugin für die Mailverschlüsselung.

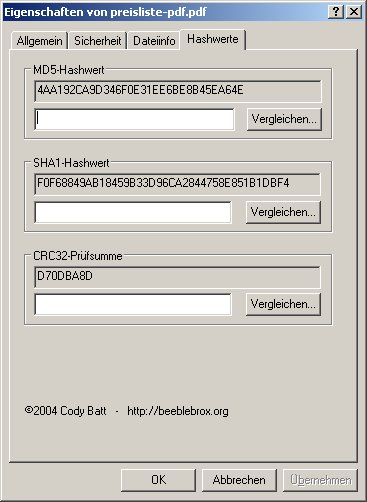

Das Einsatzgebiet von TrueCrypt ist das verschlüsseln von Dateien und Ordnern oder auch ganzen Partitionen und Festplatten. Dabei unterstützt TrueCrypt eine beachtliche Zahl von Checksummen und Verschlüsselungsalgorithmen. (Der User Guide (PDF) hat eine komplette Auflistung.)

Ich bin auf TrueCrypt gekommen, als ich nach einer Möglichkeit suchte ein Verzeichnis auf meinem USB-Stick mit Daten die ich ab und zu mal brauche, aber niemand anders, zu verschlüsseln.

Dies ging recht einfach über ein Volume.

Man wählt einfach eine beliebige Datei/Gerät/Partition aus und sagt TrueCrypt, das er in dieser Datei/Gerät/Partition ein Volume erstellen soll.

– Laut TrueCrypt-Entwicklern soll sich aus der Anordnung der Bits auf der Festplatte, sowie Benutzung von Clustern beim schreiben auf die Festplatte keine Rückschlüsse auf ein verstecktes Verzeichnis oder gar verschlüsselte Dateien ziehen lassen.

In meinem Fall wählte ich eine passwortgeschützte .rar Datei, in der eine verschlüsselte Textdatei mit dem Inhalt Das Passwort ist: $%rgrthgwr§$ lag, als Container für das versteckte Volume.

Hidden Volumes sind nämlich eine richtig geile Idee. Ein normales Volume ist eine Datei/Partition/whatever.

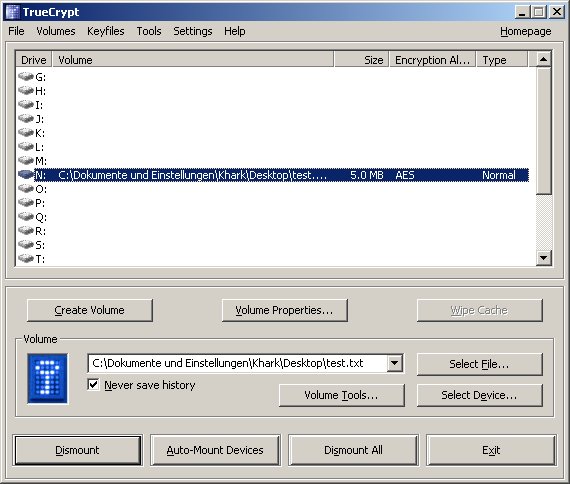

Wenn man nun in der TrueCrypt-GUI ein Volume auswählt und einmountet, wird man gebeten das Passwort einzugeben. Ist dies passiert wird die Datei/whatever unter einem dem freien Laufwerksbuchstaben eingebunden denn man zuvor ausgewählt hat.

Über diesen Laufwerksbuchstaben kann man z.B. mit dem Windows Explorer auf das Volume wie auf einen normalen Ordner/Netzwerklaufwerk zugreifen.

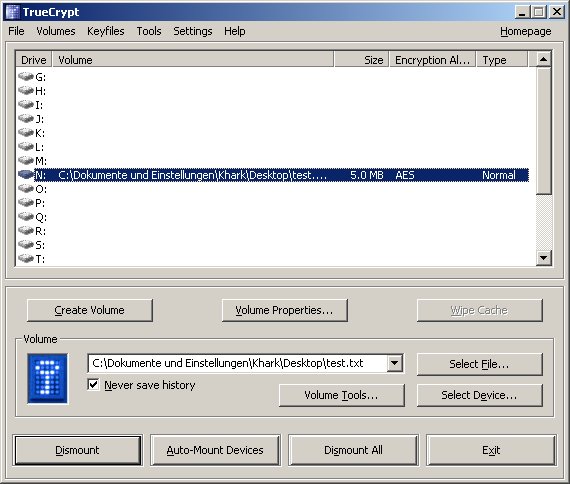

Das eingemountete Test-Volume in TrueCrypt:

(Klick für größeres Bild.)

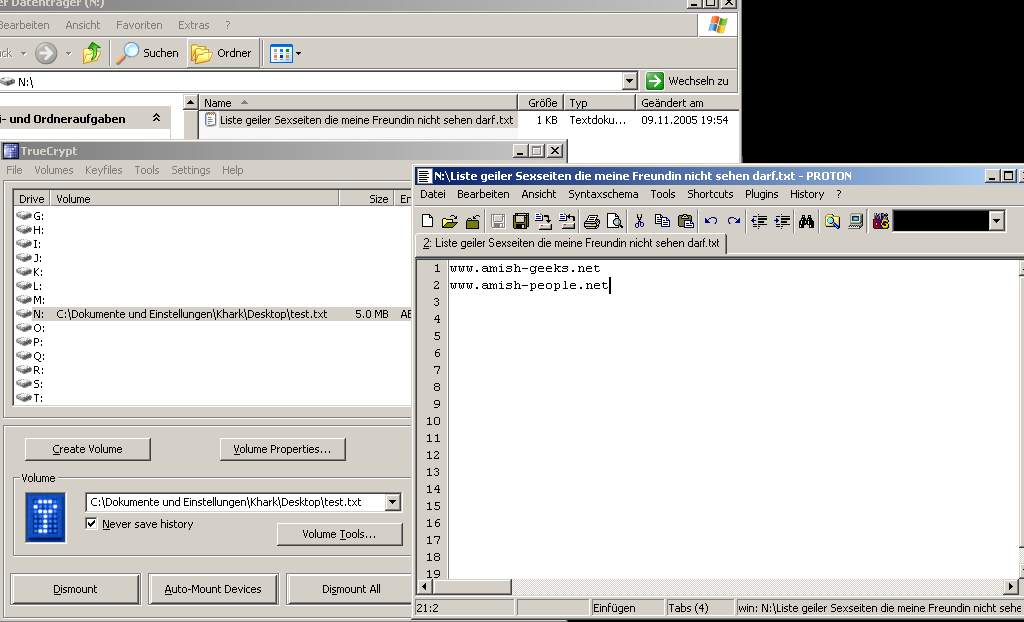

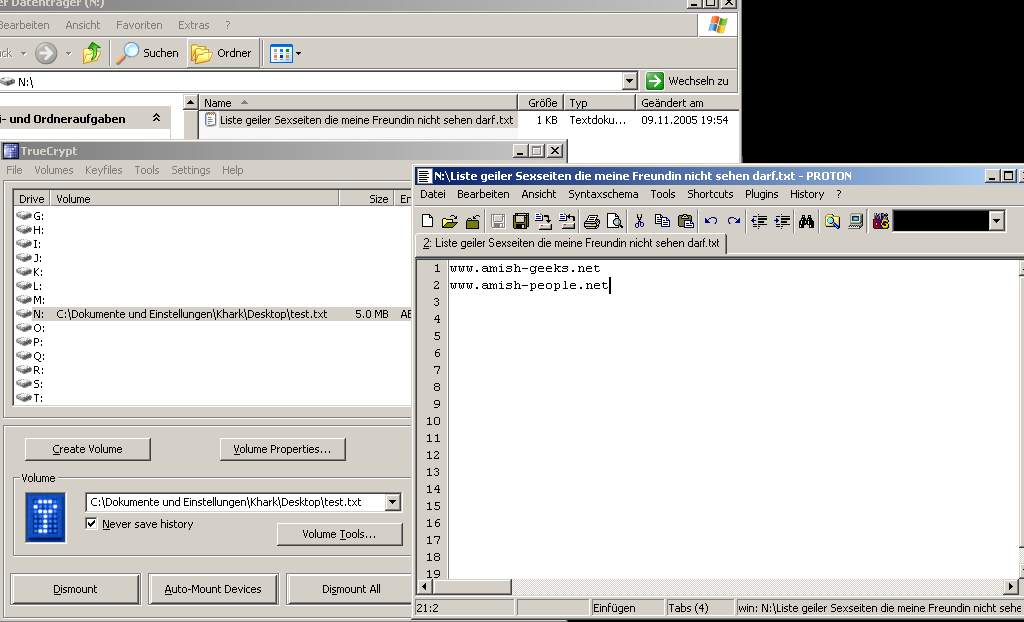

Das eingemountete und als Verzeichnis geöffnete Volume mit geöffneter, im Volume gespeicherter, Textdatei:

(Klick für größeres Bild.)

Die Dateien im Volume kann man nun ganz normal bearbeiten.

Was aber wesentlich mehr rockt sind die Hidden Volumes.

Dies darf man sich als Volume im Volume vorstellen. Der große Vorteil besteht z.B. darin, das wenn man von $Weltweit_aggierende_boese_Terroristenvereinigung gezwungen wird die ultrageheimen Projektdaten preiszugeben und die Terroristen wissen das da irgendwo auf dem Stick was verschlüsseltes ist, man einfach das äußere Volume mit den Links zu den tollen Pornoseiten oder Fake-Projektdaten entschlüsseln kann.

Der Clou ist aber:

Angenommen ich nutze die eben gezeigte Textdatei im Volume als Hidden Volume.

Was meint ihr passiert wohl, man die Textdatei öffnet wenn nur das Volume gemountet ist?

– Richtig, sie öffnet sich, man sieht die Links und schließt sie wieder.

Auch wenn das Hidden Volume 2 GB groß ist. Die Textdatei erscheint mit ihrer normalen Größe von 1KB. (Natürlich muss das Volume dann min. 2GB + ~1MB groß sein.)

Ab Version 4.0 kann man diese Textdatei sogar editieren ohne das Hidden Volume zu beschädigen. In Vorgängerversion 3.1a hat man sich bei sowas das Hidden Volume zerschossen.

– Themawechsel bitte…

Wie gesagt fallen die Hidden Volumes also nicht auf. Es sei den man gibt beim einmounten das Passwort für das Hidden Volume ein, wenn man sich hat breitklopfen lassen.

Und dafür empfehle ich als leichten Einstieg: Will You Survive Interrogation? by Master Of Impact

Das einzige was nicht zu gehen scheint, ich habe zumindest keine Option gefunden und es nicht hinbekommen, ist wohl das man ein Verzeichniss samt Inhalt als Volume bzw. Hidden Volume nimmt.

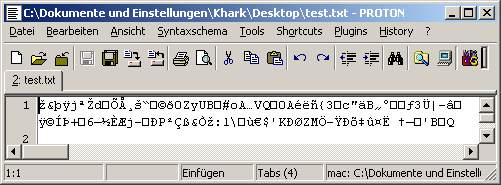

Ich kann mir aber gut denken, das dies aus Dateisystemverwaltungsgründen o.ä. nicht möglich ist. Nachfolgendes Bild erklärt dann nämlich auch, wieso ich eine verschlüsselte .rar Datei als Volume gewählte habe.

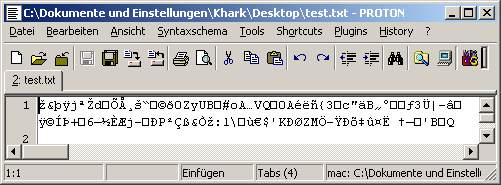

Die Textdatei, die das äußere Volume darstellt, mit einem Texteditor geöffnet:

(Klick für größeres Bild.)

Sieht doch irgendwie merkwürdig aus für eine .txt Datei, oder?

Aber bei einer .rar Datei mit einem Texteditor geöffnet wundert sich niemand, bzw. niemand, der sich nicht mit Dateiheadern etc. auskennt.

Positiver Nebeneffekt bei dieser Vorgehensweise:

Wenn jemand mit einem Bruteforce-Tool oder .rar-Cracker das Passwort crackt und das Archiv entpackt, um an die Textdatei im innern zu kommen, sind die Volumes und somit die Daten an die $Angreifer eigentlich wollte, hinüber.

Und nun der Knüller überhaupt:

Ab Version 4.0 gibt es TrueCrypt auch für Linux samt Source Code.

Siehe: http://www.truecrypt.org/downloads.php

Somit kann man egal unter welchem Betriebssystem auf die verschlüsselten Daten zugreifen.

Unter Windows gibt es auch noch den Traveller Mode. Damit kann man ein Volume auch dann entschlüsseln, wenn TrueCrypt nicht installiert ist.

Ob es einen Traveller Mode für Linux gibt weiß ich aber nicht, da man aber ein Kernelmodul basteln muss, denke ich mal nein. In der Manpage steht jedenfalls nichts dazu und im User Guide steht beim Traveller Mode auch nichts von Linux.

Und das Forum hat passend zum Release von TrueCrypt Version 4.0 geschlossen :P