Archiv für die Kategorie ‘Geek Stuff’

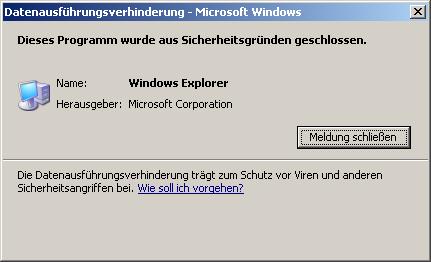

XP mag den Explorer nicht

von Khark am 9. Dezember 2006 um 21:55 UhrDas Nikolausexperiment

von Khark am 5. Dezember 2006 um 22:53 UhrMal sehen ob mir der Nikolaus auch was in meine Inlineskates steckt.

Morgen berichte ich über den Ausgang des Experimentes.

VIA PadLock fetzt

von MichiK am 4. Dezember 2006 um 21:37 UhrIch habe jetzt endlich mal einen neuen Kernel hier gebaut und nun tut auch das PadLock (AES in Hardware) meiner VIA-CPU wieder richtig. Für alle, die mal wissen wollen wie das abgeht, hier ein kleiner Vergleich der Transferraten beim Lesen einer großen Datei von meinem verschlüsselten /home (XFS auf einem LUKS-Volume in einem LVM auf einem Software-RAID5).

Ohne PadLock:

1767928932 Bytes (1,8 GB) kopiert,

352,82 Sekunden, 5,0 MB/s

Mit PadLock:

1767928932 Bytes (1,8 GB) kopiert,

89,2294 Sekunden, 19,8 MB/s

:)

Hallo-Welt-Einzeiler möglichst kurz

von MichiK am 24. November 2006 um 18:59 UhrEin Bekannter von mir will wohl ein kleines Hallo-Welt-Programm in C++ schreiben. Er nutzt Windows und kommt mit seiner komischen kommerziellen Entwicklungsumgebung natürlich nicht klar, also musste ich erstmal prollen, wie leicht das unter Linux mit einer einzigen Zeile in der Shell geht:

$ echo ‘#include<iostream>’>hallowelt.cpp&&\

echo ‘int main(){std::cout<<”Hallo Welt!\n”;}’>>\

hallowelt.cpp&&g++ -o hallowelt hallowelt.cpp&&./hallowelt

Jetzt hab ich mir überlegt, dass das doch bestimmt noch wesentlich kürzer geht. Wer hat da Ideen? Ich denke mir, dass man beispielsweise die Datei mit dem Sourcecode einsparen könnte.

Die spinnt doch

von Khark am 16. November 2006 um 21:35 Uhrhttp://www.heise.de/newsticker/meldung/81066 sagt:

Der inzwischen verfügbare Referentenentwurf zur Neuregelung der Telekommunikationsüberwachung aus dem Bundesjustizministerium fordert eine Identifizierungspflicht von E-Mail-Nutzern und eine Vorratsspeicherung von Verbindungsdaten bei Anonymisierungsservern. Auch “wer einen Anomymisierungsdienst betreibt und hierbei die Ausgangskennung des Telekommunikationsnutzers durch eine andere ersetzt”, betreibe einen Telekommunikationsdienst für die Öffentlichkeit und unterliege damit den gleichzeitig vorgeschlagenen Verpflichtungen zur verdachtsunabhängigen Speicherung von Verbindungsdaten für sechs Monate. Und die Anbieter von E-Mail-Konten müssen nach dem Entwurf Kundendaten erheben und ihre Nutzer so eindeutig identifizieren. Die rasche Eröffnung eines Accounts ohne Vorlage eines Personalausweises bei einem deutschen Webmail-Dienst dürfte damit passé sein.

Das unsere Grundrechte seit ein paar Jahren nur noch mit Füßen getreten werden sollte ja mittlerweile jedem halbwegs informierten Staatsbürger, der nicht stur seinen Alltag ablebt, bekannt sein.

Ich bin jedenfalls heilfroh mal wieder in der Lage zu sein mir selbst helfen zu können. Den/Die Mailserver die ich benutze, kann ich selbst komplett aufsetzen und betreiben.

Das ich dann noch in der Lage bin Zertifikate für HTTPS, SMTPs, POP3s und IMAPs zu erzeugen, weiß wie man GnuPG einsetzt und Tor nutzen kann verschafft mir so manchen Vorteil. Zu wissen, das man Domains auch anonym über versch. Anbieter registrieren kann und wie man die DNS-Einträge verwaltet ebenso.

– Der Großteil der bespitzelten Bevölkerung kann dies nicht. Und die, die dennoch von dem Problem wissen und sich mit Dingen wie JAP retten wollen, werden nun auch um ihre Anonymität betrogen.

Und wofür das alles? Für etwas was sich Sicherheit nennt. Sicherheit die ich nicht will. Nicht will, weil ich weiß, das ich sie nicht brauche.

Ich habe 1998 (kann auch 1997 gewesen sein..) einen Terroranschlag der ETA im spanischen Ferienort Denia (nahe Alicante) miterlebt. Der Berg, der max. 500m Luftlinie von dem Haus entfernt war, wo ich mit der Familie eines Freundes Urlaub machte, brannte Nachts auf einmal nahezu komplett. Später erfuhr ich, das 2 Ferienhäuser von ausländischen Besitzern abgebrannt sind. (Verletzt wurde niemand, gestorben ist auch keiner. Daher listet Wikipedia den Anschlag auch nicht auf. Dort bezieht man sich nur auf die Opfer.)

Auch wenn ich nachfühlen kann, wie es den Leuten geht die in dieser Nacht ihr Hab und Gut verloren haben.

– So bin ich trotzdem der Meinung noch nie etwas aufregenderes gesehen zu haben.

Ich habe einmal einem Lokalpolitiker von meinem Erlebnissen erzählt und ihm gesagt was ich von dieser ganzen Sicherheitspolitik halte. Den auch aufgrund meiner Tätigkeit als Systemadministrator mache ich mir weitaus mehr Gedanken über das, was Sicherheit eigentlich ist, als die meisten anderen Menschen.

Die Reaktion des Lokalpolitikers bestand darin mir zu sagen: Das kann man dann ja wohl kaum einen Terroranschlag nennen, oder?

Die Menschen reden immer von Terroranschlägen. Meinen damit aber eigentlich nur die Geschehnisse, wenn Personen sterben. Wieso tun sie das?

– Ich habe darauf noch keine Antwort gefunden.

EDIT: Achtet mal darauf wenn ihr TV guckt. Es wird gesagt: Bei einem Terroranschlag in X starben durch eine Autobombe Y Menschen. Z wurden verletzt. Ohne Tote und Verletzte heißt es lediglich: Bei der Explosion einer Autobombe in X entstand Sachschaden.

Als ob irgendwo abgesprochen ist diese Formulierungen zu verwenden, damit wir bei der Nennung des Wortes “Terroranschlag” gleich um unser eigenes Leben fürchten und gefügiger werden. *paranoier*

Kann aber auch sein, das die Medien da eine andere Definition haben. Genau wie bei der Verwendung der Worte Hacker und Cracker. Für die Medien ist beides das gleiche. Trotzdem unterscheiden sie aber zwischen Schlüsseldienst und Einbrecher.

Oder meine Definition darüber, was ein Terroranschlag ist, ist gänzlich anders.

EDIT ENDE.

Mir ist nicht so wichtig, das ich natürlich an Altersschwäche sterbe oder ob ich bei einem “Terroranschlag” sterbe.

Wichtig ist mir, das ich mein Leben so leben kann wie ich es für angemessen halte

Ich will nicht beschützt werden. Ich will als freier Mensch sterben. Und unser Demokratischer Staat hat auf Grund unserer Verfassung und des Grundgesetzes verdammt nochmal dafür sorge zu tragen.

Sollte er mir weiterhin den Mittelfinger zeigen, sieht er meinen Arsch wenn ich dieses Land verlasse. Eine Beziehung beendet man schließlich auch wenn einem der Sex nicht mehr gefällt.

Howto: SSH über Tor mit Putty

von Khark am 16. November 2006 um 21:33 UhrMal wieder ein kleines Howto. Diesmal beschreibe ich, wie man unter Windows mittels Tor und Putty eine anonymisierte Verbindung zu einem beliebigen Server aufbaut, auf dem der Secure Shell Daemon (SSH-Dienst) läuft.

Dies kann nützlich sein, wenn man vermutet das der Rootserver kompromitiert wurde und man dem/die Angreifer/-n nicht verraten will von wo man sich einwählt.

Wenn z.B. ein Firmensystem kompromitiert wurde, sind von der Regel abweichende Logins auf dem kompromitierenden System von dem Host Admin-GW.firma.domain nicht sonderlich zu empfehlen. Über Tor erweckt man den Eindruck, man sei lediglich ein weiterer Cracker der die gleiche Lücke gefunden hat.

Klar kann man Tor auch genau anders herum benutzen. Das ist nun mal so im Internet.

Wir beginnnen, indem wir das Tor & Privoxy & Vidalia bundle von http://tor.eff.org/download.html.de herunterladen. Es gibt auch eine Tor-Only Variante für Experten. Mit dieser habe ich mich aber noch nicht auseinandergesetzt.

Die einzelnen Komponenten übernehmen dabei folgende Aufgaben:

Tor: Ist die Grundkomponente. Zuständig für den Aufbau und die Verschlüsselung der Verbindungen und das Routing dieser.

Siehe: http://tor.eff.org/

Privoxy: Ein filternder Webproxy, der verräterische Informationen aus HTTP-Anfragen entfernt, Banner und JavaScript unterdrückt und u.a. auch über SOCKS5 ansprechbar ist.

Siehe: http://www.privoxy.org/

Vidalia: Ist ein grafisches Frontend für Tor. Z.B. kann man auf einer Weltkarte sehen welchen Weg die Verbindung durch das Tor-Netzwerk nimmt.

Siehe: www.vidalia-project.net/screenshots.php

Die Installation an sich gestaltet sich sehr einfach. Als Installationstyp wählen wir “Full” dies installiert alle Komponenten mit allen Paketen. Der Pfad in dem Tor installiert werden soll, lautet C:\Programme. Dies legt die Verzeichnisse C:\Programme\Tor, C:\Programme\Privoxy und C:\Programme\Vidalia an.

Auf der abschließenden Übersichtsseite wählen wir “Run installed components now.” Dies startet Tor, Privoxy und Vidalia und bringt uns 2 neue Symbole im Tray (der Bereich um die Uhr herum).

Einmal die Zwiebel, welche für den Tor-Dienst bzw. Vidalia steht und ein weißes P in einem blauen Kreis das Privoxy repräsentiert.

Nun ein rechter Mausklick auf das Privoxy-Symbol und den Eintrag Edit -> Main Configuration auswählen. In der allerersten Zeile sollte sich folgender Eintrag befinden:

forward-socks4a / localhost:9050 .

Dies ist die Adresse unsere lokalen Privoxy-Proxies. D.h. wenn wir mit Programmen über Tor surfen wollen, müssen wir als Proxy localhost:9050 eingeben.

In Firefox/Thunderbird/etc. kann man dies sehr konfortabel mit der Extension Torbutton erledigen. Andere schwören auf Switchproxy.

Wir wollen aber Putty nutzen. Also laden wir Putty, sofern wir dies noch nicht haben, von http://www.chiark.greenend.org.uk/~sgtatham/putty/download.html herunter.

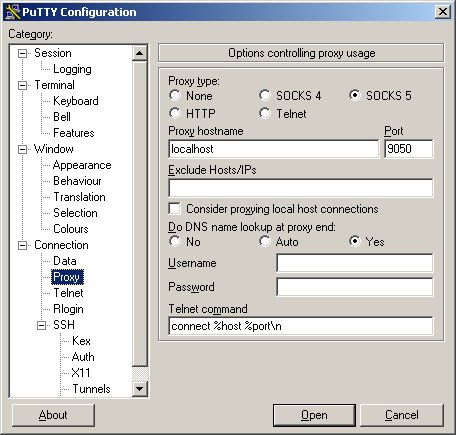

In Putty selbst wählen wir die Kategorie Connection->Proxy um unsere Werte einzutragen.

aussehen sollte dies dann wie folgt:

Enorm wichtig ist hier die Einstellung DNS-Abfragen erst am Proxy-Ende durchzuführen. Sonst verrät man sich durch die DNS-Anfragen die an den DNS-Server gehen der in den Windows Netzwerkeinstellungen eingestellt ist.

– Was ja u.a. nicht gewünscht sein kann, wenn man in einem vertrauensunwürdigen LAN sitzt oder nicht jeder wissen soll, das man www.geile-russenschlampen.de (Stromberg! :-)) aufrufen will.

Nun gehen wir wieder auf die Hauptseite von Putty und speichern diese Einstellungen als eigene Session. Bei mir lautet diese z.B. Default Tor settings in Anlehung an die Default settings-Session von Putty.

Lädt man jetzt diese Einstellung und trägt unter Host name/IP und Port die Daten des Servers ein zu dem wir eine SSH-Verbindung aufbauen wollen, so läuft die Verbindung über das Tor-Netzwerk.

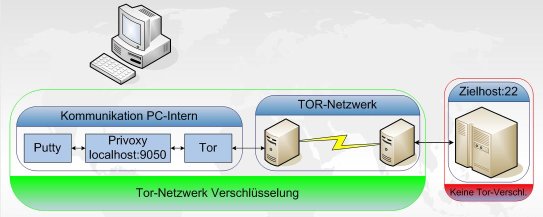

Den Aufbau kann man sich dabei wie folgt vorstellen:

(Ja, das Bild kann man größer machen.)

Zu beachten bei Tor ist aber, das die Kommunikationvom Tor Exit-Node zum Zielserver ohne die Verschlüsselung des Tor-Netzwerkes abläuft. Wie auch.. Die Pakete haben das Tor-Netzwerk ja bereits verlassen. D.h. das Protokolle wie NNTP, POP3, SMTP, Telnet und HTTP die ihre Passwörter im Klartext übertragen wieder genau so unsicher sind wie eh und je.

– Also sei nicht Paranoid und dumm. Nutze Verschlüsselung. Es ist dein verdammtes Recht.

Zum Abschluss noch ein paar weiterführende Links zum Thema Privoxy und wie man ihn noch anonymer machen kann.

Weiterführende Links:

– http://www.fabiankeil.de/privoxy-anleitung/

– http://www.barbarakaemper.de/krypto/anonym-surfen_privoxy.htm

Demnächst: RDP über Tor mit Freecap

EDIT vom 11. April 2007:

Der Link zu “Paranoid und dumm.” ist tot. Daher hier kurz eine Beschreibung was man dort zu sehen bekommen hat.

Wie wir in diesem Artikel gelernt haben, wird innerhalb von Tor verschlüsselt. Was passiert aber auch den Exit-Nodes? Nun, dort wird wieder entschlüsselt.

Die Exit-Node Betreiber sind die einzigen, die die Passwörter im Klartext mitsniffen können. (Stimmt das wirklich? Fachliches Kommentar erbeten!) Denn Tor baut zu jedem Node einen eigenen Tunnel mit eigener Verschlüsselung auf.

Unter “Paranoid und dumm.” bekam man die mitgesniffte Liste von Logins und Passwörtern eines Exit-Node-Betreibers zu sehen die seinem Exit-Node passiert haben.

Und genau hier liegt das Problem:

Du bist Paranoid, du machst dir um Sicherheit Gedanken. Aber du meldest dich per Telnet an deinem Server an (lacht nicht, das tun mehr Leute als ihr denkt), rufst deine Mails über SMTP/POP3/IMAP ab und surfst über HTTP wenn es auch HTTPS gibt.

– Fällt dir was auf?

Oder anders ausgedrückt: Nur weil jemand so Nett ist, dir einen Tor-Server hinzustellen heißt nicht, das er ehrlich ist oder nicht bei einem Geheimdienst arbeitet :-)

Wieder was gelernt

von Khark am 15. November 2006 um 01:00 UhrMedia Markt (auch Saturn, ProMarkt, MacroMarkt, etc.??) bestellen ihre Waren bei www.ingrammicro.de

Beate Uhse und Orion sind ein Unternehmen und nutzen www.general-overnight.com zum versenden ihrer Pakete.

Und ich war grad auf den Seiten von Orion und Beate Uhse nur um nach dem Impressum zu suchen..

Was es nicht alles gibt :)

C++

von MichiK am 13. November 2006 um 23:32 UhrIch habe noch nie in C oder C++ programmiert, bis heute. Ich hatte nie besondere Motivation dazu und auch nie konkrete Ziele, was ich denn mal so zurechtfrickeln könnte. Bis heute. Begonnen hat es so:

Kann ich dir mal meinen Informatik-Aufgabenzettel schicken? Ich hab da absolut keinen Plan von.

Geendet hat es mit dem in der Aufgabe verlangten Programm, bzw. zumindest erstmal 85 % davon …

Amazon macht sich strafbar?

von Khark am 12. November 2006 um 22:00 UhrAn dieser Stelle schrieb ja schonmal darüber, das man bei Amazon keine DVDs mit der Einstufung “Ab 18″ bekommen kann. Amazon redete sich ja damals mit der Aussage heraus, das es dem Versandhandel nicht gestattet sei, diese zu vertreiben.

– Ja nee, is klar.. Und alle Onlineshops haben dann damals illegal gehandelt??

Demnach darf ich also davon ausgehen, dass Amazon sich damit nach seiner Definition strafbar macht?

http://www.amazon.de/gp/help/customer/display.html/?nodeId=193965011

Oder hat sich rechtlich irgendwas am Jugenschutzgesetz geändert in letzter Zeit?

Andererseits bin ich froh, das Amazon nun endlich kapiert hat, wozu Verfahren wie Post-Ident und Lieferung nur an Absender gut sind.

Allerdings verdammt peinlich für so ein großen Versandhändler, das dies erst nach 5-6 Jahren entdeckt wird..

Warum vServer doof sind

von Khark am 9. November 2006 um 15:19 UhrDa will man sich eben wieder in seinen Screen einloggen, bekommt aber statt des ICQ-/IRC-Clients nur ein Screen session scr not found. präsentiert.

Ein screen -ls offenbart: No sockets found in ….

Super.. Ein uptime verrät, das der Host vor 32min neugebootet wurde. Da keine Benachrichtung vom Support vorliegt, das der vServer im Rahmen von Wartungsarbeiten o.ä. neugestartet werden muss gehe ich erstmal vom schlimmsten aus. (Panik! – Rootkit!!)

Aber nichts da.. Keine ext. Verbindungen, rkhunter und chkrootkit liefern nichts, Prozesse i.O., keine neuen User, alles normal..

Also ruft man beim Support an:

Ich: Guten Tag, ich rufe an, weil mein vServer neugestartet wurde aber keine Benachrichtigung vorliegt.

Support: Ja.. Ähm.. Moment, ich klaere das mal kurz mit einem Kollegen.

*raschel*

Support: Hallo? Ich reiche Sie mal weiter.

Support (andere Person): Guten Tag?

Ich: Guten Tag, ich rufe an, weil mein vServer neugestartet wurde aber keine Benachrichtigung vorliegt. Es geht um den Host mit der IP xx.xx.xx.xx.

Support: Ah ja, genau. Das war ich. Da wollte ich Ihnen noch eine Mail schreiben. Die CPU-Last war bei 98%. Da habe ich vermutet das ein Prozess aus dem Ruder gelaufen ist. Da hab ich den mal resettet. Und nach dem Neustart war es dann ja auch weg.

Ich: Nee, das ist kein Prozess aus dem Ruder gelaufen. Der Host hat lediglich was berechnet. Und die CPU-Last war danach geringer, weil der Prozess nicht wieder automatisch mit hochkommt.

Support: Oh hm..

Ich: Hat mein vServer denn andere Kundensysteme beeinflusst. (Anmerk.: Wäre dies der Fall könnte ich das ganze ja verstehen.)

Support: Nö, alles ganz normal. Nur bei ihrem Host ist mir diese Auslastung aufgefallen.

Ich: Gut ok.. Schön.. Wäre nett wenn Sie das nächste mal vorher eine E-Mail schreiben würden.

Support: Ja ok, dann weiß ich ja jetzt bescheid.

Man.. Rootserversystem fässt man grundsätzlich nur an, nachdem man den Kunden informiert hat und sich dieser dazu äußern konnte. Es sei den es gehen strafrechtlich relevante Aktionen von dem System aus, z.B. Spam, Warez, etc., wo der Betreiber rein rechtlich zum handeln gezwungen ist, damit sich der Betreiber nicht strafbar macht..

Aber sowas.. Man.. Wie ein Fachinformatikter FR Systemintegration im 1. Lehrjahr der zum allerersten mal an einer Linuxkiste sitzt..

Edit: Zudem lief der Prozess schon knapp einen Tag. Man hätte also auf die Idee kommen können, das dies so gewollt ist wenn sich der Kunde noch nicht selbst gemeldet hat.

Unsicherheitsbewußtsein

von Khark am 7. November 2006 um 22:42 UhrIch war auch schonmal am überlegen, ob ich den Zugriff auf Dinge sperren soll, die eigentlich jeder sehen kann. Auch wenn derjenige dann lokalen Benutzerzugriff auf das System hat. Aber das hilft ihm ja auch nicht viel.

Gemeint waren SSH-Zugänge und es ging darum, dass sich die SSH-Logins samt Passwörter via Google finden lassen…

Neues in Sachen Wardriver

von Khark am 2. November 2006 um 01:30 UhrIch habe jetzt mal ein paar Fotos vom Immenmannhof in Wolfsburg gemacht.

Dort wo der WarDriver in Wolfsburg saß. In welchem Innenhof er saß wird aus den Pressemitteilungen leider nicht ersichtlich.

Auch sind leider alle Laptops die mir z.Z. zur Verfügung stehen für WarDriving gänzlich ungeeignet. Entweder ist die Tastatur kaputt, der Akku zu schwach oder die WLAN-Karte will nicht mit NetStumbler/Kismet. So kann ich leider nicht gucken, wieviele offene WLANs es dort gibt.

Die Bilder finden sich unter: http://83.246.72.33/wardriver/

Der Zeitungsartikel einer großen Lokalzeitung findet sich unter: http://83.246.72.33/wardriver/zeitungsartikel-wardriver.jpg

– Er ist aber auch aus der Galerie heraus verlinkt. In dem Artikel stehen noch ein paar Angaben mehr. Als Grundlage diente aber laut Aussage der verantwortlichen Redakteurin die Pressemitteilung der Polizei.

Ich dachte bisher immer der Kerl sei irgendwann abends/nachts von der Polizei angesprochen wurden. Nicht das es gegen 16:25Uhr an einem sonnigen Tag war..

Sollte ich als Ex-WarDriver zum Tatort eine Stellungnahme abgeben würde diese im Prinzip beinhalten, das so ein Innenhof natürlich schon mehr Risiko birgt als irgendwo im Cafe zu sitzen.

(Die Erwartungshaltung der Leute ist anders.)

Andererseits saß der Kerl nachmittags bei gutem Wetter mit seinem Laptop auf einer Parkbank im Innenhof. Und so ein Nachbar ruft die Polizei und meldet eine “Straftat”.

– Kann jetzt jeder sehen wie er will. Ich finde, das sich die beiden Szenarien, im Prinzip, nicht wirklich großartig voneinander unterscheiden.

Mein zweiter erster Berufsschultag

von Khark am 30. Oktober 2006 um 23:44 UhrIm Rahmen meiner Ausbildung zum Fachinformatiker Fachrichtung Systemintegration (im weiteren FISI genannt) besuche ich auch die Berufsschule. Das es sich dabei wieder um die BBS2 handelt, die ich schon einmal 3,5Jahre während des Fachgymnasiums besucht habe, kommt mir bei einigen Dingen zu gute.

- Ich kenne Land & Leute wie es so schön heißt.

Angefangen hat mein zweiter erster Berufschultag um 7:30 Uhr. Vorher hat mein alter Englischlehrer erstmal festgestellt das ich wieder auf der Schule bin, was ihn dazu veranlasst hat mal eben 300m quer über den Schulhof “Christian!? Du hier!?” zu rufen.

- Nette Begrüßung wie ich finde :)

Danach stellte ich fest, das ich meinen alten Klassenlehrer auch wieder in der Berufsschule als Klassenlehrer habe. Wir dümpelten dann so bis 8:15 Uhr im Klassenraum herum, weil noch 10 Leute fehlten. Volkswagen hatte es mal wieder nicht geschafft ihren Azubis die korrekte Zeit des Schulbeginns mitzuteilen… (Jedes Jahr das gleiche..)

Ich fand in der Zeit heraus, wer den so bei den anderen Firmen die ich kenne gelandet ist und vorallem wer bei den Firmen gelandet ist, wo ich aufgrund von Praktika der festen Überzeugung bin, dort nie wieder arbeiten zu wollen.

- Wobei ich der Meinung bin, in der besten Firma der Welt gelandet zu sein. (Wie ihr habt eine Pokerrunde? Wie ihr habt eine Weihnachtsfeier? Wir ihr habt Gleitzeit obwohl ihr Azubis seid?)

Als dann die restlichen VW-Leute eintrudelten wurden wir auch eingewiesen.

- Nein, einen Stundenplan gibt es noch nicht für uns. Erst am Mittwoch. Er existiert zwar, hängt auch aus, aber es fehlen die Raumnummern. *grmpf*

- Ja, heute fällt die 5. bis 7. Stunde aus, weil der entsprechende Lehrer mal wieder krank ist. (Zitat Klassenlehrer: Ab und zu ist er mal kurz da.)

- Ach und Christian, bring doch mal die ausgefüllten Anträge für die Schülerausweise zum Sekretariat. Du weißt ja schon wo das ist. *hmpf*

- Die Rechner sind immer noch die gleichen als ich damals auf die Schule kam. Nur das jetzt Windows XP statt Windows98 auf Ihnen läuft. *hust*

- Aufgrund einer Klassenstärke von 30 Schülern-/innen wird jeder der einen Laptop hat gebeten diesen mitzubringen. 2er und 3er Gruppen sind nicht so prickelnd. *Ichsagesdochimmerwiederwiesohörtmirniemandzu?*

- Wer macht eigentlich den Klassenverteiler? Geht ja bei YahooGroups oder so. (Ich hab mich dann mal freiwllig gemeldet und werde wie für meine Ex-Klasse den Verteiler managen. YahooGroups?? Ich glaube es…)

Dann gab es natürlich wieder ein sinnlose Schulrally wo 2/3 der Fragen schlichtweg überflüssig sind. Eben so fragen wie:

1.) Hängt der Speiseplan der Schulkantine (bei der man einen Tag vorher bestellen muss, sonst bekommt man nichts) nun links oder rechts von der Tür?

- Mir egal. Ich war in 3,5 Jahren nicht einmal in dieser Kantine oder hatte ein Bedürfniss diese zu besuchen. Zudem kenne ich keinen der dies je getan hat. Aber ja, er hängt rechts von der Tür. Allerdings ist dies nicht die Kantinentür und er hängt im völlig falschen Stockwerk.. Aber lassen wir das..

2.) Welche Farbe hat derNew Beetle an den die KFZ’ler basteln?

- Bin ich bei VW? Interessieren mich Autos? Nein..

3.) Wie lautet die Nummer der Beratungslehrerin?

- Merkt sich keiner auswendig und wenn man sie brauchen sollte hängt die Nummer überall aus.

4.-99.) Was befindet sich in Raum [A-G][000-313]? (Wählt einfach 95 Kombinationen zufällig aus.)

Gut. Nach der Schulrally ging es wieder in den Klassenraum die Ergebnisse besprechen. Dann erzählte uns unser Klassenlehrer was uns so erwarten würde und ging darauf ein, das man als Azubi durchaus das Recht hat, von seinem Betrieb Betreuung einzufordern.

- Dabei entwickelte sich dann eine Diskussion darum, wer den nun die bessere Firma erwischt hat.

Die VW-Leute kamen mit so Ausdrücken wie:

- Wir werden garantiert übernommen.

- Die Chance, das man nach Abschluss seiner Ausbildung bei Auto5000 in die Produktion ans Band muss (für min. 6 Monate) ist sehr gering.

Unser Klassenlehrer (selbst Diplom-Informatiker) hat das mal gerade gerückt: “Ich hatte letztes Jahr 4 Leute denen ich geraten haben studieren zu gehen. Keiner wurde von VW übernommen. Alle haben min. mit 2 oder besser ausgelernt. Und was Auto 5000 angeht: Die einzelnen VW-Abteilungen wissen gar nicht, das VW auch Fachinformatiker ausbildet.”

Danach fühlten sich dann die Azubis der Stadt Wolfsburg im Recht. Und sagten, das eine Übernahme, bei entsprechenden Noten so gut wie sicher sei.

Äußerung Klassenlehrer: 99% werden direkt gekündigt. Der restliche Prozent bekommt einen einjährigen Vertrag und darf dann gehen. Egal wie die Note ist oder ob man vorher studiert hat.

- Recht hat er.

Nach diesem Kahlschlag war dann erstmal ruhe. Insgesamt sind alle noch etwas Grün, was sowas angeht. Aber war bei mir damals nicht anders. Ich hab meiner Ex-Firma am Anfang auch einiges geglaubt…

Naja. Dann gab es noch etwas Formalitäten, eine Einführung in Binär und Hexadezimalrechnen (Die wievielte für mich?? Ich hab aufgehört zu zählen..). Witizg war nur seine Aussage: Und aus genau solchen Nullen und Einsen besteht auch euer Lieblingsporno.

Danach (oder davor??) kam eine Stelle die ich in einem strahlendem Glanz, voll innerer Selbsterhabenheit und Gottgleichheit verbracht habe.

Unser Klassenlehrer erzählte, das wir im Rahmen des Unterrichts auch mal sniffen werden. Ist ja wichtig für Systemadministratoren und da man dann ja auch die Passwörter anderer Leute sehen kann sollten wir uns während dieser Zeit nicht bei Ebay einloggen etc.

- Anmerkung: Das Schulnetz ist in den älteren Teilen komplett gehuppt. Kein einziger Switch. Nur ein paar Router die die Räume trennen. (Noch nichtmal VLANs..)

Dann führte er an, das wir ein WLAN haben und das dies natürlich auch problematisch ist. Christian hier in der Klasse hat da ja vor 3 Jahren mal ein super Referat über WarDriving gehalten und es würde mich freuen wenn du es nochmal halten würdest. *Strike!*

Dann war auch schon gegen 11:55Uhr Schluss und ich überlegte was ich mit dem halben Tag jetzt so anfangen soll..

- Ich beschloss das ich endlich Mails über Xena.Goettin.des.Feuers@brennt.net und Herr.des.Feuers@brennt.net bekommen will uns somit endlich mal Courier einrichten sollte. Hat dann auch den Vorteil das ich dann via CACert endlich SSL-Zertifikate für die Domains ausstellen lassen kann und am Apache weiterbasteln kann.

Letzten Endes habe ich mich dann doch nur davon überzeugt das all meine Pornos auch wirklich nur aus Einsen und Nullen bestehen.

Wink des Fnords

von Khark am 26. Oktober 2006 um 19:40 UhrIst es ein Wink des Fnords, wenn man in ICQ schreiben will: Frauen sind doof.

Aber letztenendes nur “Frauen sind foo.” beim Gegenüber ankommt?

Scheinleistung

von Khark am 22. Oktober 2006 um 21:17 UhrUnwort des Jahres 2006

von Khark am 17. Oktober 2006 um 21:48 UhrIch hoffe es wird Mobile ethnische Minderheit. Ich denke dabei nämlich mal so gar nicht an Sinti und Roma. Eher an Leute wie mich, technisch versiert mit Laptop.

Advisory Check v1.00 :: liest Advisories damit ihr es nicht müsst

von ssc am 12. Oktober 2006 um 23:05 UhrAdvisory Check v1.00 wurde heute veröffentlicht.

Advchk ist es Werkzeug zum Überwachen der Sicherheit von installierter Software.

und kann hier bezogen werden: http://advchk.unixgu.ru/

Es besorgt sich Security Advisories von RSS / RDF / XML Feeds,

vergleicht diese gegen eine Liste bekannter Software,

und alarmiert euch wenn ihr verwundbar seit.

Nicht wenige CERTs und Händler bieten sicherheitsrelevante Feeds an. Mailinglisten können über die von einigen Web-Archiven angebotenen Feeds überwacht werden. Enige Usenet-Gateways wie Google Groups bieten ebendfalls RSS-Abos an. Da das manuelle Pflegen von Softwarelisten ziemlich langweilig wäre, benutzt Advchk euren Package Manager um zu Erfahren was bei euch läuft. Software auf anderen Rechnern kann mittels SSH-Update übewacht werden. SSH-Update bezieht die Liste indem es den entfernten Package Manager mittels einem SSH ForcedCommand und Public-key Authentifizierung aufruft. Um SSH-Update für irgendeinen Rechner zu aktivieren genügt: advchk -A user@host:22

Tippgeschwindigkeit

von Khark am 9. Oktober 2006 um 21:21 UhrWieso muss die Tippgeschwindigkeit eigentlich immer so stark vom verwendeten Keyboard abhängen? Ich hab mir Apfelsaft über mein Notebook gekippt, was zur Folge hat das die Tastatur nicht mehr will..

Kosten: Bei Ebay neu: 90-60/eruo;.

– Bei Dell habe ich heute angerufen, die wollen mir heute binnen 3 Tagen einen Kostenvoranschlag per Mail schicken. Ähm ja.. 3Tage??? Naja.. Wenn die solange brauchen..

Nun habe ich einer der USB-Tastaturen mit US-Layout dran. Und irgendwie tippe ich so verdammt langsam… *ARGH!*

EDIT 14. Oktober 2006:

Dell will inkl. Versand und MwST 29€ für die Tastatur haben. Also bestelle ich wohl bei Dell..

– Die alte Tastatur muss ich aber mit zurückschicken.. *grml*

Hätte da gerne mal versucht die selbst irgendwie zu flicken.

O’Reilly Safari Bookshelf

von Khark am 6. Oktober 2006 um 20:32 UhrIst jemand der hier mitlesenden bei http://safari.oreilly.com/ angemeldet und mag mal seine Erfahrungen in den Kommentaren niederschreiben?

Ich spiele z.Z. mit dem Gedanken mich dort anzumelden.

Funk-Fern-Gucker

von Khark am 6. Oktober 2006 um 11:48 UhrMuss ich eigentlich GEZ-Gebühren zahlen, wenn ich über meine Funkkopfhörer den Ton des Fernsehprogrammes von meinem Nachbarn mithören kann?

Und wie sieht es aus, wenn ich zusätzlich noch mit meinem Teleskop (samt Erdumwandler) auf seinen Fernseher gucke?

Sind dann nicht auch elitäre Geheimspion Richtmikrofone mit optischem Zoom für 99€ aus einem Sicherheitstechnik-Webshop gebührenpflichtig?

Ich glaube ich will es gar nicht wissen..